Assalamualaikum...

mari kita belajar VLAN mengenal lebih dalam tetang VLAN,

sebelum mulai, kita awali dengan membaca fatiha terlebih dahulu,

Alfatihah...

Sesuai namanya, Virtual LAN atau yang disingkat VLAN adalah sebuah protokol yang memungkinkan pembuatan beberapa jaringan dalam satu segmen jaringan yang sama. Segmen jaringan yang sama maksudnya seperti ini. Secara physical, jika ada 6 komputer terhubung ke satu switch, berarti 6 komputer tersebut berada dalam satu jaringan yang sama. Nah, dengan VLAN kita bisa membuat 6 komputer tersebut berada di beberapa jaringan yang berbeda meski terhubung ke switch yang sama. Jika bingung, sederhananya VLAN adalah protokol yang digunakan untuk membuat beberapa jaringan pada perangkat switch.

Standar Protocol VLAN yaitu IEEE 802.1q atau biasa disebut Dot1q. Dan catatan penting : VLAN hanya ada pada Managable Switch, yaitu switch yang bisa dikonfigurasi. Jadi mencari VLAN di switch 50-ribuan yang tidak bisa dikonfigurasi. Lalu, apakah VLAN ada pada Router juga? Ya, VLAN bisa juga dikonfigurasi pada Router atau perangkat Layer 3, tapi tidak semua router ya, karena ada router yang cuma bisa membuat DHCP server dan IP Filter saja.

Range VLAN ID

Range nomor VLAN atau VLAN ID yaitu antara 1 - 4094. Akan tetapi ada beberapa aturan yang berlaku seperti berikut.

- VLAN 1 : Default VLAN.

Jika suatu port tidak dikonfigurasi VLAN, maka VLAN ID-nya adalah 1. Kita bisa menggunakannya tetapi tidak bisa mengubah dan menghapus VLAN 1. - Range VLAN 2-1005 : Normal VLAN.

VLAN yang umum digunakan, kita bisa membuat, mengubah, dan menghapus VLAN di range ini. - Range VLAN 1006-4094 : Extended VLAN.

Kita bisa membuat dan mengubah vlan di range tersebut tetapi status VLAN ini selalu aktif, tidak bisa dishutdown. - Range VLAN 3968-4047 dan 4094 : Reserved VLAN.

VLAN yang digunakan untuk penggunaan internal perangakat tersebut. Kita tidak bisa membuat dan menggunakan VLAN dengan range 3968-4047 dan 4094

Cara Kerja VLAN

VLAN bekerja pada layer 2 model OSI yaitu Data-Link Layer. Konsepnya begini: switch hanya akan meneruskan paket yang berasal dari interface VLAN ke interface lainya yang VLAN-nya sama.

Misal port f0/1 sampai f0/5 dikonfigurasi sebagai VLAN 10, port sisanya default (VLAN 1). Saat ada traffic dari dari interface f0/2, yang mana interface tersebut VLAN-nya adalah 10, maka switch hanya akan melihat ARP table untuk interface f0/1 sampai f0/5. Seandainya mac address tujuan tidak ada, switch akan melakukan broadcast ARP dan itu juga hanya akan dibroadcast ke interface f0/1 sampai f0/5 (yang VLAN-nya sama).

Lalu bagaimana VLAN di suatu switch berinteraksi dengan VLAN di switch lain?

Untuk berinteraksi dengan VLAN di perangkat yang berbeda, ada standar protokol yang digunakan yaitu IEEE 802.1Q. Saat akan keluar ke switch atau perangkat lain, paket VLAN tersebut akan ditandai dengan 802.1Q tag header agar swicth tujuannya tahu paket tersebut VLAN berapa.

Perhatikan Gambar 1 berikut ini. Ethernet Frame yang atas adalah ilustrasi struktur ethernet frame tanpa VLAN. Sedangkan yang bawah adalah ethernet frame yang menggunakan protokol VLAN. Kita lihat, di situ ada header tambahan berupa 802.1q Header atau Dot1q Header.

Apa isi tambahan tersebut? 802.1q Header ini berukuran 32 bit, yang isinya seperti Gambar 2 berikut ini :

Tag protocol identifier (TPID) : identifier yang digunakan untuk menunjukan bahwa paket ini terdapat protokol VLAN, value TPID adalah 0x8100 (sama seperti ether type).

16 bit berikutnya berisi Tag control information (TCI) yang meliputi :

Priority code point (PCP) : menentukan prioritas frame, hal ini mengacu pada aturan 802.1p.

Drop eligible indicator (DEI) : kadang field ini terpisah dari PCP, tapi kadang DEI ini digabung dengan PCP. DEI digunakan sebagai indikator bahwa frame tersebut bisa dilepas.

VLAN identifier (VID) : 12 bit yang mengidentifikasi VLAN ID yang sebelumnya sudah kita bahas, yaitu range-nya antra 1-4094. Value dari VID menggunakan bilangan hexadesimal format 0xVLANID, yaitu 0x001 sampai dengan 0xFFE. 0x000 dan 0xFFF adalah reserverd value, jika valuenya 0x000 menunjukan paket tersebut tidak membawah VLAN ID, sedangkan jika valuenya 0xFFF mengindikasikan kecocokan wildcard dalam managemen atau data filtering.

Sebenarnya Cisco punya standar protokol sendiri yaitu ISL (Inter-Switch Link), cara kerjanya mirip. Hanya saja ukuran header tambahannya 30 Bytes, jauh lebih besar dibanding 802.1Q yang hanaya 4 Bytes. Penjelasan lebih jauh tentang ISL mungkin akan dibahas di lain artikel. Sekarang, saya kasih dulu gambaran singkat perbedaan ISL dan 802.Q sebagai berikut.

ISL adalah cisco proprietary protocol (protokol yang dikembangakan oleh cisco hanya untuk perangkat cisco dan tidak ditemukan di perangkat lain). Sedangkan 802.1Q adalah protokol standar IEEE yang digunakan pada banyak perangkat jaringan.

ISL hanya support hinggai 1000 VLANs. Sedangkan 802.1Q bisa support 4096 VLAN.

ISL akan menandai (memberi tambahan header) kepada Native VLAN, jadi jika native VLAN akan melintas keluar dia akan ditambahkan header tambahan. Sedangkan 802.1Q tidak menambahkan header tambahan pada native VLAN.

Ukuran header tambahan ISL adalah 30 Bytes, sedangkan 802.1Q hanya 4 Bytes.

Implementasi VLAN

Ada kasus seperti gambar di atas, dalam satu kantor terdapat 3 bidang atau staff misalnya : Direktur, Manager, dan Customer Service. 3 bidang tersebut terhubung ke switch yang sama tapi bagaimana caranya agar ketiga bidang tersebut tidak bisa saling berkomunikasi. Atau bagaimana caranya ketiga bagian tersebut bandwidthnya berbeda. Nah disinilah fungsi VLAN, kita bisa memisahkan 3 bidang perusahaan ke 3 jaringan yang berbeda di switch yang sama, agar nanti memudahkan management bandwidth berdasarkan network id atau alamat jaringannya. Jadi kita gak perlu repot-repot menambah 2 switch.

Dengan VLAN kita bisa membuat beberapa jaringan pada satu switch dengan mengkonfigurasi port pada switch agar access ke VLAN tertentu. Contohnya pada Gambar 4 berikut ini.

Kita asumsikan yang warna merah itu VLAN Direktur dengan VLAN ID 10, kemudian yang warna kuning adalah VLAN Manager dengan VLAN ID 20, dan yang warna hijau adalah VLAN Customer Service dengan VLAN ID 30. Kita buat kelompok portnya berdasarkan VLAN tersebut, ada port untuk VLAN 10, VLAN 20, dan VLAN 30. Port yang kita konfigurasi untuk vlan tertentu saja seperti ini disebut Access Port.

Jadi, setiap komputer hanya bisa terkoneksi dengan komputer yang terhubung ke kelompok access port yang sama. Sehingga komputer merah tidak bisa menghubungi komputer kuning maupun hijau, demikian pula sebaliknya.

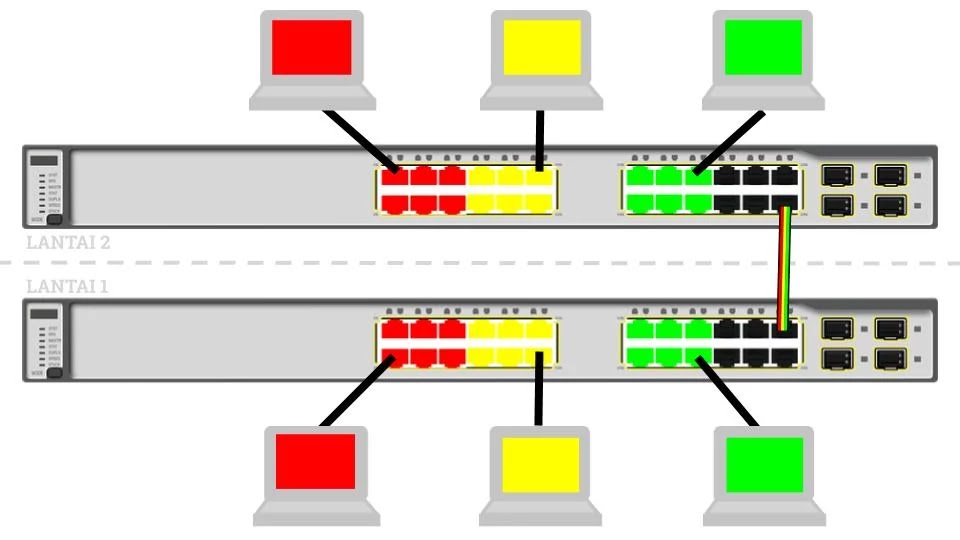

Kemudian permasalahannya berkembang, bagaimana jika seandainya komputer-komputer tersebut berbeda ruangan atau bahkan berbeda lantai seperti ilustrasi pada Gambar 5 di bawah ini.

Solusi pertama, yaitu dengan menghubungkan dua switch yang berbeda ruang atau lantai tersebut dengan kabel sejumlah vlan yang ada. Dalam kasus ini ada 3, berarti kita butuh 3 kabel untuk menghubungkan kedua switch tersebut, kabel tersebut kita hubungkan sesuai vlan-nya masing-masing seperti ilustrasi pada Gambar 6 di bawah ini.

Akan tetapi, bentuk topologi pada Gambar 6 tidak efisien kabel. Itu baru 2 ruangan, 3 vlan. Coba jika ada 5 ruangan dengan 5 switch dan 5 vlan, maka berapa kabel yang diperlukan?

Selain itu, topologi seperti itu sangat rawan sekali looping yang bisa membuat jaringan down. Lalu bagaimana solusi terbaiknya? Perhatikan Gambar 7 berikut ini.

Solusi terbaiknya adalah trunking. Kita gunakan satu kabel saja untuk menghubungkan kedua switch tersebut, kemudian kita konfigurasi port yang terhubung dengan kabel tersebut menjadi trunking port. Sebelumnya ada istilah Access Port yang hanya bisa meneruskan data dari 1 VLAN. Nah, Trunking Port ini bisa meneruskan data dari beberapa VLAN.

Itu dia pengenalan awal tentang Virtual LAN (VLAN), khususnya pada perangkat Cisco. Lalu bagaimana cara konfigurasi VLAN? Kita akan bahas di artikel berikutnya.

Reference :